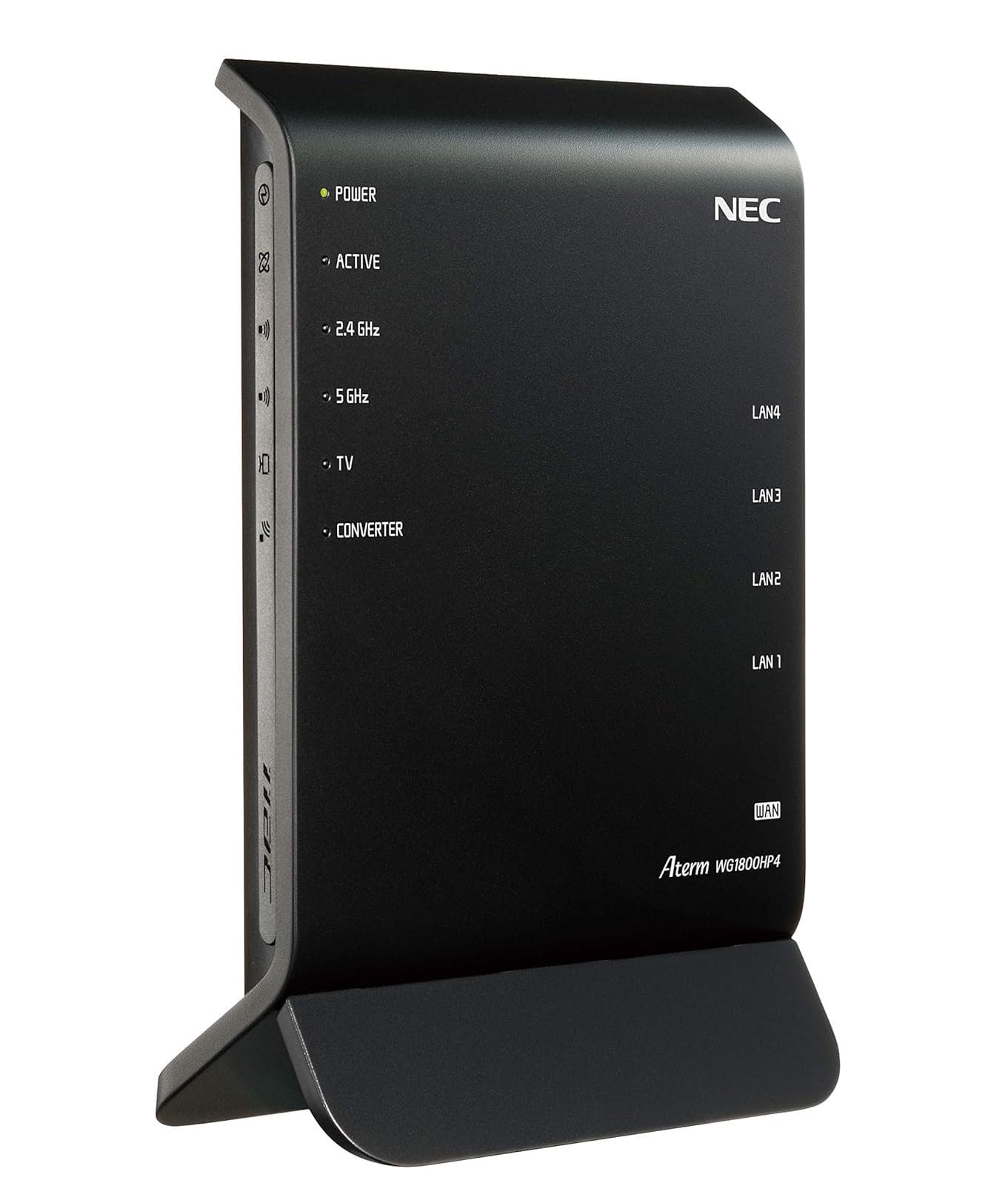

NECのWi-FiルーターAtermシリーズで、第三者に不正アクセスされる恐れのある脆弱性が発見されました。

脆弱性の内容は、telnetへの無制限アクセスされてコードが実行される恐れがあるというものと、UPnP経由でコードが実行される恐れがあるというものと、直接ルーターにログインされて任意のコマンドが実行されたり情報が取得される恐れがあるという3通りあり、全てヤバいというわけで、該当モデルのWi-Fiルーターを使用している方は、すぐに対策を行うか最新モデルに買い替えることが推奨されています。

Atermシリーズは旧型モデルになると脆弱性が発見されてもファームウェアアップデートは行われないのがお約束となっていて、今回に関しても(4月9日現在)脆弱性を修正するファームウェアアップデートは提供されていません。また、今後修正アップデートをリリースするといった告知も一切されていないので、ユーザー側で対応する必要があります。

対処方法

- Wi-Fiルーター(クイック設定Web)のログインパスワードを難解なものに変更する

- Wi-Fiネットワークの暗号化キーを難解なものに変更する

- クイック設定Webの詳細モードから、UPnPを「使用しない」に変更する

ログインパスワードや暗号化キーは、iCloudキーチェーンや1Passwordなどのパスワード管理アプリで生成・管理すると、難解なものでも忘れることはありません。Wi-Fiルーターへは頻繁にログインするものでもないので、難解なパスワードでも不都合はありません。

Wi-Fiネットワーク名(SSID)をステルスにするのも不正アクセスを防ぐのに効果的です。

脆弱性の対象となるモデルはWRシリーズやWGシリーズで、10年以上前のかなり古いモデルも含まれます。詳しいモデル名はNECのサイトをご確認ください。

- Source Aterm(エーターム) サポートデスク