FBIがテロ事件の容疑者(すでに死亡)が所持していた「iPhone 5c」のパスコードロック解除に成功したと発表、「Appleの協力はもはや必要無し」としてAppleへの協力要請(命令)は取り下げられることになりました。

パスコード解除に成功したのはFBIではなく、日本の電機メーカーであるサン電子(SUNSOFT名義で「いっき」などのゲームソフトでお馴染み)の子会社で、イスラエルにあるモバイルデバイスのロック解除とデータ抽出専門に行っている企業Cellebriteが行ったと伝えられています。

プライバシー保護云々の問題があーだこーだ言われていますが、このニュースで、世界中の人が最も気になっているのが“どうやって解除したのか?”という点だと思います。

iOSのパスコードロックは、初期状態だと4桁の数字です。

今回の容疑者が所持していた「iPhone 5c」にも、数字のみのパスコードロックが掛けられていました。4桁の数字のみのパスコードロックなら、総当たり(ブルートフォース)すれば1日足らずで解析できますが、iOSには設定で「パスコードの入力に10回失敗するとデータを消去する」というデータ保護機能があり、容疑者がその機能を有効にしている可能性があるのでは?ということで慎重になった結果、ここまで大事になったようです。

では、どうやって解除したのでしょうか?

その方法は明らかにされていませんが、NANDフラッシュを取り外してデータを別のNANDフラッシュにコピーしてクローンiPhoneを作成してから総当たりする「NAND ミラーリング」という方法が用いられたという説が有力です。かなり力業ですが、ソフトウェアで解析するよりは現実的かな?

iOSデバイスのデータを守る方法

今回の一件で分かったことが、iOSデバイスのデータを保護するには以下の事を守るといいということです。そこまで守る必要があるデータなのか?と問われるとちょっと微妙ですけどね。

- パスコードロックを数字から英数字に変更する

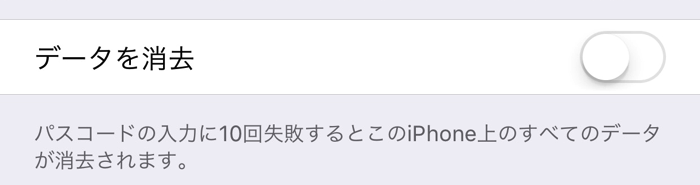

- パスの入力に10回失敗するとデータ消去に設定する

(設定 > Touch IDとパスコード > データを消去 をON) - iCloudにデータをバックアップしない

(設定 > iCloud > バックアップ をOFF) - iTunesでのバックアップを暗号化する

(iTunes > iOSデバイスアイコン > バックアップ > バックアップを暗号化 にチェック)

※ PCやMacを持っていない人は、iCloudへのデータのバックアップは行って下さいね。

- Source CNN

- Source TechCrunch

- Source Ars Technica

- Source CNET Japan