主にNTTの法人ルーターで発生しているという、Facebook拡張ツールバッグ問題について続報です。

トレンドマイクロの報告によりますと、ルーターのDNSを書き換えてそのルーターのネットワークに接続したスマートフォンなどを不正サイトへ誘導、Android向けアプリを強制的にダウンロードさせる手口の攻撃が、3月中旬頃から確認されているということで、トレンドマイクロが注意喚起を行っています。

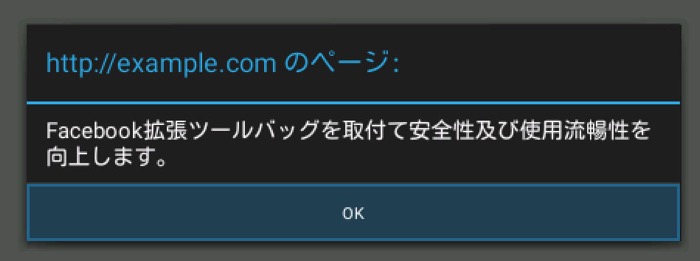

主に、日本や韓国、中国などアジア圏にいるAndroidユーザーを対象とした攻撃のようで、DNSが書き換えられたルーターのネットワークからWebサイトを開こうとすると、ポップアップメッセージで「Facebook 拡張ツールバックを取り付けて安全性及び使用流暢性を向上します」と表示され、OKをタップすると不正サイトへ転送されて怪しいAPKファイルをインストールさせられます。

トレンドマイクロによると、この怪しいアプリは「AndroidOS_SmsSpy」というもので、Facebookのアプリになりすまして情報を盗み取る偽装アプリだということです。インストール時にデバイス管理者を有効にしますか?と権限を有効にするチェックが入るので、そこでキャンセルすればインストールを回避することは可能。

この件についてのNTTのお知らせでは、ルーターに不正アクセスされる理由として「パスワードが初期状態」なことと「セキュリティ設定を無効にしている」ことが原因とされています。

また朝日新聞の記事によると、NTTのルーター以外にも同様の報告があるということで、ルーターのパスワードを購入時から変更していないという人は、一度設定を見直して、できればパスワードを変更しておきたいですね。攻撃者はツールを使っていると思われるので、とにかく初期状態のパスワードから変更(unko2018とかなんでもいい)しておけば、不正アクセスされる可能性は軽減できます。

初期状態のパスワードでログインされてDNSを書き換えられているだけなので、DNSの設定をプロバイダーのものに戻してパスワードを変更すればひとまず対策となります。

DNSの設定がよく分からん。

書き換えられているのかも分からんという場合は、一度、工場出荷状態にリセットします。

リセット前に、ルーターの設定をバックアップしておくかメモっておくのを忘れずに。以前とった設定のバックアップがあるなら、それで復元すればOKです。

- Source トレンドマイクロ セキュリティブログ